本次竞赛采用团队赛“安全应急响应+模拟综合靶场”的模式

结合近年来发生的典型网络安全问题和事件,在综合竞赛环境中构建还原典型业务场景,围绕安全运维、漏洞挖掘、团队协助、安全加固和应急响应等方面,重点考察选手在网络空间中对入侵攻击的溯源能力、安全运维能力、综合攻防能力等实战技能。本年度竞赛中加大了对安全应急响应的考察权重,模拟综合靶场中增设工业互联网等新型业务场景,安全应急响应和模拟综合靶场两部分同时开展。

第一部分应急响应阶段

第一部分是应急响应阶段,时间2小时,各团队分别有一个由多台虚拟主机构成的小型虚拟网络,其中一台目标靶机已经感染挖矿病毒。各团队需要先找到感染挖矿病毒的靶机,通过攻击溯源、应急响应等技术能够找出后门程序、木马等入侵痕迹,对攻击者的攻击方法、路径及手段进行分析和溯源,找到相应的flag值,提交答题服务器得分。

同时需完成应急响应分析报告,完整体现应急响应过程并附关键步骤截图,提交答题服务器作为佐证材料(以文档方式提供,格式不限,能佐证分析处置思路即可),超过2小时提交报告将扣除已得到的应急响应分。

第二部分综合靶场阶段

第二部分是综合靶场阶段,时间7小时,主要考察参赛队伍渗透测试、漏洞挖掘、内网横向移动、工业系统控制、团队协助等实战能力。

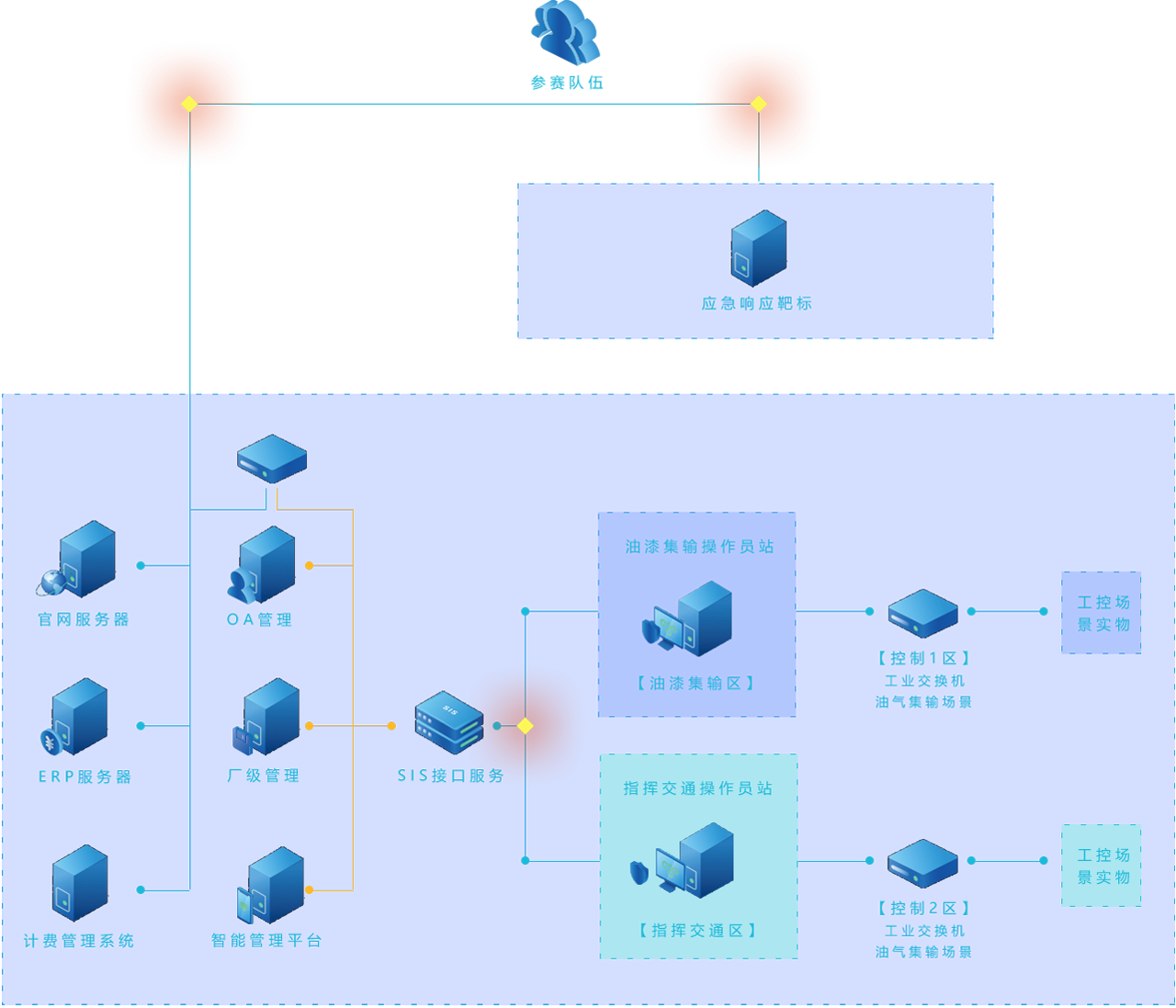

综合靶场由多重网络、多台漏洞靶机构成,模拟常见的大型行业业务系统架构,预设工业互联网等新型业务场景,参赛团队可从多个攻防入口、多种攻击路径进行挑战,通过对靶场各业务系统渗透,取得相关权限,获取各关键位置flag提交答题服务器得分。

靶场预置漏洞主要为近年来各类大型攻防演练和热门安全事件典型漏洞,靶场业务系统覆盖门户网站、OA系统、业务调度系统等常见业务类型,感知层接入工控、交通信号灯等设备,相关分值随漏洞发现及利用难易程度不同。同时需完成靶场渗透报告,完整体现渗透过程并附关键步骤截图,比赛截止前将报告提交答题服务器作为佐证材料(以文档方式提供,格式不限,能佐证主要思路即可),超时提交报告将扣除已得到的综合靶场分。

示意图竞赛拓扑示意

1、综合靶场各主机及应用有预设漏洞,选手通过攻击渗透方式获取系统权限,找出系统中藏匿的flag提交比赛平台获得相应分数,每台主机有1个flag。

2、除需要现场裁判评定获取分值题目外,每道题解出正确答案的第1/2/3名队伍,将分别额外获得当前题目分值的10%/6%/2%奖励。

3、对生产控制区PLC系统场景和工控实验箱场景进行攻击,须达到题目说明的指定效果,并现场由裁判判定通过后方可得分。

4、各参赛选手应自备笔记本电脑参加操作比赛,并预先排除可能出现的系统故障,如出现因自备电脑原因无法连接竞赛系统的情况,责任由选手自负。参赛选手可携带备用电脑,应对竞赛中个人电脑的突发故障情况。

5、选手应按指定时间参加竞赛,提前30分钟入场,对号入座或进入指定位置,不得擅自更换座位,按照工作人员引导测试网络连通性以比赛系统账号和口令,工作人员宣布竞赛正式开始后方可答题。

6、竞赛全程禁止使用任何形式的DoS(拒绝服务)、CC、ARP攻击,禁止以任何形式攻击综合靶场之外的任何对象(包括但不限于答题服务器、竞赛支撑设施等),一经发现,取消参赛资格并通报参赛人员所在单位和上级主管部门。

7、秉承拓宽参赛选手思路、模拟实际工作场景的初衷,竞赛期间允许使用互联网查阅相关技术资料、下载相关工具,但禁止任何形式的远程协助,一经发现,以作弊论处,取消参赛资格并通报参赛人员所在单位和上级主管部门。

8、竞赛期间,请妥善保管好随身贵重物品及竞赛资料,如遇技术故障,应举手询问现场工作人员,竞赛结束后参赛选手应立即停止答题或操作。